Kisah Richard Clarke berputar memiliki semua ketegangan film thriller geopolitik postmodern. Kisah itu melibatkan cacing maya hantu yang diciptakan untuk menyerang sentrifugal nuklir dari negara jahat — yang kemudian melarikan diri dari negara sasaran, mereplikasi dirinya di ribuan komputer di seluruh dunia. Itu mungkin mengintai Anda sekarang. Tidak berbahaya tidak aktif ... atau menunggu pesanan lebih lanjut.

Konten terkait

- Risiko dan Teka-teki

Kisah yang hebat, bukan? Bahkan, worm komputer "persenjataan yang berubah" yang mengubah dunia bernama Stuxnet sangat nyata. Tampaknya telah diluncurkan pada pertengahan 2009, melakukan kerusakan hebat pada program nuklir Iran pada 2010 dan kemudian menyebar ke komputer di seluruh dunia. Stuxnet mungkin telah mencegah kebakaran nuklir dengan mengurangi persepsi Israel tentang perlunya serangan segera ke Iran. Namun itu mungkin akan berakhir suatu hari nanti, jika replikasinya dimanipulasi secara jahat. Dan di jantung cerita adalah misteri: Siapa yang membuat dan meluncurkan Stuxnet di tempat pertama?

Richard Clarke memberitahuku dia tahu jawabannya.

Clarke, yang melayani tiga presiden sebagai tsar kontraterorisme, sekarang mengoperasikan konsultasi keamanan siber yang disebut Good Harbor, yang terletak di salah satu menara kantor anonim di Arlington, Virginia, yang melakukan triangulasi pada Pentagon dan Capitol dengan lebih dari satu cara. Saya datang untuk berbicara dengannya tentang apa yang telah dilakukan sejak alarm darurat yang didengarnya dalam buku terbarunya, Perang Cyber . Argumen utama buku ini adalah bahwa, sementara Amerika Serikat telah mengembangkan kemampuan untuk melakukan perang cyber, kami hampir tidak memiliki pertahanan terhadap serangan cyber yang katanya menargetkan kami sekarang, dan akan berada di masa depan.

Peringatan Richard Clarke mungkin terdengar terlalu dramatis sampai Anda ingat bahwa dialah orangnya, pada bulan September 2001, yang mencoba membuat Gedung Putih bertindak atas peringatannya bahwa Al Qaeda sedang mempersiapkan serangan spektakuler di tanah Amerika.

Clarke kemudian menyampaikan permintaan maaf yang terkenal kepada orang-orang Amerika dalam kesaksiannya kepada Komisi 9/11: "Pemerintah Anda mengecewakan Anda."

Clarke sekarang ingin memperingatkan kita, bahwa kita sedang gagal lagi, dibiarkan tidak berdaya menghadapi serangan siber yang dapat menghancurkan seluruh infrastruktur elektronik negara kita, termasuk jaringan listrik, perbankan dan telekomunikasi, dan bahkan sistem komando militer kita.

"Apakah kita sebagai bangsa yang hidup dalam penyangkalan tentang bahaya yang kita hadapi?" Tanyaku pada Clarke ketika kami duduk di seberang meja konferensi di ruang kantornya.

“Saya pikir kita hidup di dunia tanpa tanggapan. Di mana Anda tahu bahwa ada masalah, tetapi Anda tidak melakukan apa-apa. Jika itu penolakan, maka itu penolakan. ”

Ketika Clarke berdiri di sebelah jendela memasukkan kapsul kopi ke mesin Nespresso, saya teringat akan pembukaan salah satu film spionase terbesar sepanjang masa, Funeral in Berlin, di mana Michael Caine diam-diam, tepatnya, menggiling dan menyeduh kopi paginya. . Java berteknologi tinggi tampaknya cocok dengan pekerjaan itu.

Tapi mengatakan Clarke adalah mata-mata tidak adil baginya. Dia adalah meta-spy, seorang master counterespionage, counterterrorism savant, simpul sentral tempat semua bit informasi yang paling rahasia, dicuri, dienkripsi keamanan yang dikumpulkan oleh jaringan intelijen manusia, elektronik, dan satelit kami yang bernilai triliunan dolar, akhirnya terkonvergensi. Clarke mungkin telah mengetahui rahasia sebanyak "di atas rahasia" - intelijen spionase kelas seperti siapa pun di Langley, NSA atau Gedung Putih. Jadi saya tertarik ketika dia memilih untuk berbicara kepada saya tentang misteri Stuxnet.

“Gambar yang Anda lukiskan di buku Anda, ” saya berkata kepada Clarke, “adalah orang AS yang benar-benar rentan terhadap serangan cyber. Tapi tidak ada pertahanan, benarkah, kan? ”Ada miliaran portal, pintu jebakan, “ eksploitasi, ”seperti yang disebut oleh para cybersecurity, siap untuk diretas.

"Tidak ada hari ini, " dia setuju. Lebih buruk, lanjutnya, konsekuensi bencana dapat terjadi akibat menggunakan kejahatan dunia maya kita tanpa memiliki kejahatan dunia maya: pukulan balik, balas dendam di luar bayangan kita.

"Pemerintah AS terlibat dalam spionase terhadap pemerintah lain, " katanya datar. “Namun, ada perbedaan besar, antara jenis cyberespionage yang dilakukan pemerintah Amerika Serikat dan Cina. Pemerintah AS tidak meretas jalan ke Airbus dan memberikan Airbus rahasia kepada Boeing [banyak yang percaya bahwa peretas Cina memberikan rahasia Boeing kepada Airbus]. Kami tidak meretas jalan kami ke perusahaan komputer Cina seperti Huawei dan memberikan rahasia teknologi Huawei kepada pesaing mereka di Amerika, Cisco. [Dia percaya Microsoft juga adalah korban dari permainan cyber Cina.] Kami tidak melakukan itu. ”

"Apa yang selanjutnya kita lakukan?"

“Kami meretas jalan kami ke pemerintah asing dan mengumpulkan informasi dari jaringan mereka. Jenis informasi yang sama dengan agen CIA di masa lalu akan coba beli dari mata-mata. ”

"Jadi, Anda berbicara tentang hal-hal diplomatik?"

"Diplomatik, hal-hal militer tetapi bukan hal-hal pesaing komersial."

Ketika Clarke melanjutkan, ia mengungkapkan keyakinan bahwa kami terlibat dalam cara baru yang sangat berbeda, sangat dramatis dalam menggunakan kemampuan kejahatan dunia maya kami — kisah tentang cyberworm yang legendaris, Stuxnet.

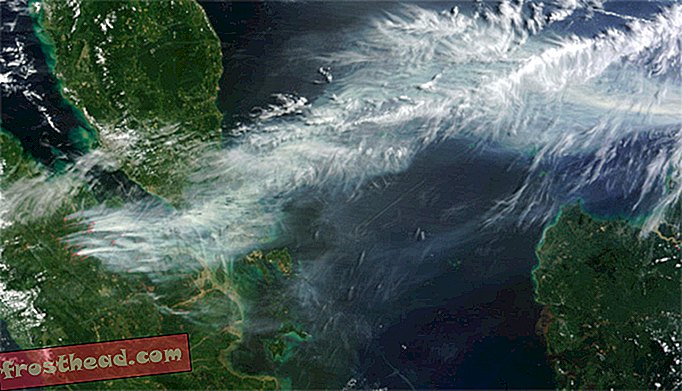

Stuxnet adalah hantu digital, baris kode yang tak terhitung jumlahnya dibuat dengan kejeniusan sedemikian rupa sehingga ia dapat masuk ke fasilitas pengayaan bahan bakar nuklir Iran di Natanz, Iran, tempat sentrifugal gas berputar seperti berputar-putar darwis, memisahkan uranium bom-235 berkadar bom dari semakin banyak U-238. Stuxnet mengambil kendali mesin yang menjalankan sentrifugal dan dalam operasi yang halus dan tak terlihat, mendesinkronkan kecepatan di mana sentrifugal berputar, menyebabkan hampir seribu dari mereka untuk menangkap, menabrak dan menghancurkan diri sendiri. Fasilitas Natanz ditutup sementara, dan upaya Iran untuk mendapatkan cukup U-235 untuk membuat senjata nuklir tertunda oleh perkiraan para ahli selama berbulan-bulan atau bahkan bertahun-tahun.

Pertanyaan tentang siapa yang membuat Stuxnet dan siapa yang menargetkannya pada Natanz masih menjadi misteri yang banyak diperdebatkan di komunitas TI dan spionase. Namun sejak awal, tersangka utama adalah Israel, yang dikenal terbuka untuk menggunakan taktik yang tidak konvensional untuk mempertahankan diri terhadap apa yang dianggapnya sebagai ancaman eksistensial. The New York Time menerbitkan sebuah cerita yang menunjuk pada kerja sama AS-Israel di Stuxnet, tetapi dengan peran Israel disorot oleh pernyataan bahwa file yang terkubur di dalam cacing Stuxnet berisi referensi tidak langsung ke "Esther, " tokoh utama Alkitab dalam perjuangan melawan genosida Persia.

Akankah orang Israel cukup bodoh untuk meninggalkan tanda tangan terang-terangan tentang kepenulisan mereka? Senjata siber biasanya dibersihkan dari tanda pengenal apa pun — yang setara dengan "bom tanpa alamat" teroris - sehingga tidak ada tempat pasti untuk menimbulkan konsekuensi pembalasan. Mengapa Israel akan membubuhkan tanda tangannya pada virus cyber?

Di sisi lain, apakah tanda tangan itu merupakan upaya untuk menjebak orang Israel? Di lain pihak, mungkinkah orang Israel memang menanamnya dengan harapan bahwa hal itu akan mengarah pada kesimpulan bahwa seseorang telah membangunnya dan mencoba untuk menaruhnya di atas mereka?

Saat Anda berurusan dengan spionase virtual, benar-benar tidak ada cara untuk mengetahui dengan pasti siapa yang melakukan apa.

Kecuali jika Anda adalah Richard Clarke.

"Saya pikir cukup jelas bahwa pemerintah Amerika Serikat melakukan serangan Stuxnet, " katanya dengan tenang.

Ini adalah pernyataan yang cukup mencengangkan dari seseorang dalam posisinya.

"Sendiri atau dengan Israel?" Tanyaku.

“Saya pikir ada beberapa peran kecil Israel di dalamnya. Israel mungkin telah menyediakan test bed, misalnya. Tetapi saya pikir pemerintah AS melakukan serangan itu dan saya pikir serangan itu membuktikan apa yang saya katakan dalam buku [yang keluar sebelum serangan itu diketahui], yaitu Anda dapat menyebabkan perangkat nyata — perangkat keras nyata di dunia, di ruang nyata, bukan di dunia maya — untuk meledak. ”

Bukankah Clarke langsung keluar dan mengatakan kita melakukan tindakan perang yang tidak diumumkan?

"Jika kita masuk dengan drone dan merobohkan seribu sentrifugal, itu adalah tindakan perang, " kataku. "Tapi jika kita masuk dengan Stuxnet dan merobohkan seribu sentrifugal, apa itu?"

"Yah, " jawab Clarke dengan datar, "itu tindakan rahasia. Dan pemerintah AS, sejak akhir Perang Dunia II, sebelum itu, terlibat dalam aksi rahasia. Jika pemerintah Amerika Serikat melakukan Stuxnet, itu di bawah tindakan rahasia, saya pikir, dikeluarkan oleh presiden di bawah kekuasaannya di bawah Undang-Undang Intelijen. Sekarang kapan tindakan perang adalah tindakan perang dan kapan itu tindakan rahasia?

“Itu masalah hukum. Dalam hukum AS, itu adalah tindakan rahasia ketika presiden mengatakan itu tindakan rahasia. Saya pikir jika Anda berada di ujung penerima tindakan rahasia, itu adalah tindakan perang. "

Ketika saya mengirim email ke Gedung Putih untuk memberikan komentar, saya menerima jawaban ini: "Anda mungkin sadar bahwa kami tidak mengomentari masalah intelijen rahasia." Namun yang pasti bukan konfirmasi. Jadi apa yang Clarke simpulkan pada kesimpulannya?

Salah satu alasan untuk percaya bahwa serangan Stuxnet dibuat di AS, Clarke mengatakan, "adalah bahwa ia merasa telah ditulis oleh atau diatur oleh tim pengacara Washington."

"Apa yang membuatmu mengatakan itu?" Tanyaku.

“Yah, pertama-tama, saya telah duduk melalui banyak pertemuan dengan pengacara [pemerintah / Pentagon / CIA / NSA] Washington untuk membahas proposal tindakan rahasia. Dan saya tahu apa yang pengacara lakukan.

“Para pengacara ingin memastikan bahwa mereka sangat membatasi efek dari tindakan tersebut. Sehingga tidak ada kerusakan jaminan. ”Ia merujuk pada keprihatinan hukum tentang Hukum Konflik Bersenjata, sebuah kode internasional yang dirancang untuk meminimalkan korban sipil yang dicari oleh pengacara pemerintah AS dalam kebanyakan kasus.

Clarke mengilustrasikan dengan menuntun saya melalui cara Stuxnet menurunkan sentrifugal Iran.

“Apa yang dilakukan Stuxnet yang luar biasa ini? Segera setelah ia masuk ke jaringan dan bangun, itu memverifikasi itu di jaringan yang benar dengan mengatakan, 'Apakah saya di jaringan yang menjalankan sistem kontrol perangkat lunak SCADA [Pengawasan dan Pengadaan Data]? 'Iya nih.' Pertanyaan kedua: 'Apakah ini menjalankan Siemens [produsen Jerman dari pabrik Iran mengendalikan]?' 'Iya nih.' Pertanyaan ketiga: 'Apakah menjalankan Siemens 7 [genre paket kontrol perangkat lunak]?' 'Iya nih.' Pertanyaan keempat: 'Apakah perangkat lunak ini menghubungi motor listrik yang dibuat oleh salah satu dari dua perusahaan?' ”Dia berhenti.

"Yah, jika jawabannya adalah 'ya, ' hanya ada satu tempat. Natanz. "

"Tapi ada laporan bahwa itu sudah longgar, " kataku, laporan cacing Stuxnet muncul di seluruh dunia cyber. Clarke memiliki jawaban yang sangat menarik:

"Itu lepas karena ada kesalahan, " katanya. "Jelas bagi saya bahwa pengacara membahasnya dan memberikannya apa yang disebut, dalam bisnis IT, sebuah TTL."

"Apa itu?"

"Jika Anda melihat Blade Runner [di mana android kecerdasan buatan diberikan rentang hidup terbatas —" waktu untuk mati "], itu adalah 'Waktu untuk Hidup.'" Lakukan pekerjaan itu, bunuh diri, dan lenyap. Tidak ada lagi kerusakan, jaminan atau sebaliknya.

"Jadi ada TTL yang dibangun di Stuxnet, " katanya [untuk menghindari pelanggaran hukum internasional terhadap kerusakan jaminan, katakan kepada jaringan listrik Iran]. Dan entah bagaimana itu tidak berhasil. "

"Mengapa itu tidak berhasil?"

“TTL beroperasi pada tanggal di komputer Anda. Nah, jika Anda berada di Cina atau Iran atau di suatu tempat di mana Anda menjalankan perangkat lunak bajakan yang belum Anda bayar, tanggal Anda di komputer Anda mungkin tahun 1998 atau sesuatu karena jika tidak, perangkat lunak TTL uji coba 30 hari bootleg akan kedaluwarsa.

"Jadi itu satu teori, " lanjut Clarke. “Tapi bagaimanapun juga, kau benar, itu keluar. Dan virus itu menyebar ke seluruh dunia dan menginfeksi banyak hal tetapi tidak merusak, karena setiap kali terbangun di komputer, ia mengajukan empat pertanyaan itu sendiri. Kecuali Anda menjalankan sentrifugal nuklir uranium, itu tidak akan menyakiti Anda. "

"Jadi itu bukan ancaman lagi?"

"Tapi sekarang kamu sudah memilikinya, dan jika kamu jagoan komputer kamu bisa memisahkannya dan kamu bisa berkata, 'Oh, mari kita ubah ini di sini, mari kita ubah itu di sana.' Sekarang saya punya senjata yang sangat canggih. Jadi ribuan orang di seluruh dunia memilikinya dan bermain dengannya. Dan jika saya benar, senjata dunia maya terbaik yang pernah dikembangkan Amerika Serikat, itu memberi dunia secara gratis. ”

Visi yang dimiliki Clarke adalah mimpi buruk teknologi modern, menjadikan Amerika Serikat sebagai Dr. Frankenstein, yang jenius ilmiahnya telah menciptakan jutaan monster potensial di seluruh dunia. Tapi Clarke bahkan lebih khawatir tentang peretas "resmi" seperti yang diyakini dipekerjakan oleh China.

"Saya akan mengatakan sesuatu yang orang anggap berlebihan, tapi saya pikir buktinya cukup kuat, " katanya kepada saya. "Setiap perusahaan besar di Amerika Serikat telah ditembus oleh Cina."

"Apa?"

“Pemerintah Inggris sebenarnya mengatakan [sesuatu yang serupa] tentang negara mereka sendiri. ”

Clarke mengklaim, misalnya, bahwa pabrikan F-35, bomber generasi penerus kami, telah ditembus dan detail F-35 dicuri. Dan jangan mulai dengan rantai suplai chip, router, dan perangkat keras yang kami impor dari Cina dan pemasok asing lainnya dan apa yang mungkin ditanamkan di dalamnya— "bom logika, " pintu jebakan dan "kuda Troya, " semua siap diaktifkan atas perintah sehingga kita tidak akan tahu apa yang menimpa kita. Atau apa yang sudah memukul kita.

“Ketakutan terbesar saya, ” kata Clarke, “adalah bahwa, alih-alih memiliki acara cyber-Pearl Harbor, kita malah akan mengalami kematian seribu luka ini. Di mana kita kehilangan daya saing kita karena semua penelitian dan pengembangan kita dicuri oleh orang Cina. Dan kita tidak pernah benar-benar melihat satu peristiwa yang membuat kita melakukan sesuatu. Itu selalu di bawah ambang rasa sakit kita. Perusahaan demi perusahaan di Amerika Serikat menghabiskan jutaan, ratusan juta, dalam beberapa kasus miliaran dolar untuk R&D dan informasi itu gratis ke China .... Setelah beberapa saat Anda tidak dapat bersaing. ”

Tetapi kekhawatiran Clarke melampaui biaya kehilangan kekayaan intelektual. Dia melihat hilangnya kekuatan militer. Katakanlah ada konfrontasi lain, seperti yang terjadi pada tahun 1996 ketika Presiden Clinton mengirim dua armada kapal induk ke Selat Taiwan untuk memperingatkan Cina terhadap invasi Taiwan. Clarke, yang mengatakan telah ada permainan perang pada konfrontasi yang dihidupkan kembali dengan tepat, sekarang percaya bahwa kita mungkin akan dipaksa untuk berhenti memainkan peran seperti itu karena takut bahwa pertahanan kelompok operator kita dapat dibutakan dan dilumpuhkan oleh perhatian dunia maya Cina. (Dia mengutip permainan perang baru-baru ini yang diterbitkan dalam jurnal strategi militer berpengaruh yang disebut Orbis berjudul "Bagaimana AS Kehilangan Perang Angkatan Laut 2015.")

Berbicara dengan Clarke memberikan gambaran sekilas tentang permainan geopolitik baru, sebuah paradigma baru yang berbahaya dan menakutkan. Dengan munculnya "malware yang dipersenjatai" seperti Stuxnet, semua strategi militer dan banyak diplomatik sebelumnya harus dipahami secara komprehensif — dan waktu semakin habis.

Saya meninggalkan kantor Clarke dengan perasaan bahwa kita pada saat yang sama seperti musim panas 2001, ketika Clarke membuat peringatan terakhirnya yang mengerikan. "Beberapa orang telah memberi saya label Cassandra, " kata Clarke. "Dan aku sudah kembali dan membaca mitologi tentang Cassandra. Dan cara saya membaca mitologi, cukup jelas bahwa Cassandra benar. "

Catatan Editor, 23 Maret 2012: Kisah ini telah dimodifikasi untuk menjelaskan bahwa fasilitas Natanz hanya ditutup sementara dan bahwa nama "Esther" hanya secara tidak langsung dirujuk dalam worm Stuxnet.